Initié par un référendum populaire, le peuple suisse sera appelé aux urnes pour l’introduction de l’e-ID par suffrage universel le 28 septembre 2025. Des proches et des membres de ma famille m’ont demandé mon avis, mais comme je n’étais pas en mesure de les aider, j’ai effectué une brève recherche personnelle pour mieux comprendre le fonctionnement de cet outil numérique et son plan de déploiement.

Le texte de loi est disponible sur la page dédiée de la Confédération.

Les informations générales concernant l’e-ID sont consultables à cette adresse : https://www.eid.admin.ch/de.

Avant de livrer une analyse personnelle, j’aimerais clarifier mes attentes et mes a priori, ainsi que mes inquiétudes quant à la mise en place d’un outil numérique destiné à attester l’identité des résidentes et résidents suisses.

Très clairement, un tel outil doit être open source. Le code du logiciel doit être disponible sans barrière pour tout individu souhaitant l’analyser. Ainsi, les citoyennes et autres expertes intéressées peuvent valider la technologie employée et ainsi confirmer qu’elle respecte les points essentiels suivants:

Sécurité

Le système complet doit exploiter les meilleures techniques et conventions en matière de sécurité. Il est impossible de garantir la sécurité d’un outil numérique à long terme, mais il est possible de limiter ses points faibles au fil du temps, lors de son évolution. La sécurité par obfuscation, qui consiste à cacher les sources du logiciel, voire à complexifier artificiellement sa logique interne, est réputée inefficace. En revanche, des expertes consciencieuses, des étudiantes ou des citoyennes engagées peuvent étudier le logiciel, trouver des failles potentielles et les communiquer directement à l’éditeur, en toute discrétion, afin d’éviter qu’elles soient exploitées par des entités malveillantes.

En publiant le code source de son application, l’éditeur est contraint de fournir un travail de qualité, car il est revu par des pairs et ainsi validé.

Protection de la sphère privée et minimisation de la collecte des données

L’accès au code source est essentiel pour s’assurer que le logiciel ne collecte pas de données à caractère privé de manière abusive. La collecte de données, même jugée non sensible, doit être limitée au strict minimum. La conservation de ces données doit être limitée à une période aussi courte que possible afin d’éviter tout abus.

Compatibilité

Actuellement, seules les plateformes mobiles des géants américains sont disponibles sur le marché. Ces plateformes sont fondamentalement incompatibles avec nos démocraties européennes, et même un danger pour ces dernières. Ce sujet fera l’objet d’un autre article, car il s’agit d’un thème différent. Dans le futur, il est impératif que le travail de l’éditeur de logiciel, la CSI-DFJP, soit disponible pour que l’e-ID puisse être porté sur des plateformes alternatives sans l’intervention de cette dernière.

Pour comprendre cela, il est important de savoir que le certificat que représente l’identité numérique est indépendant de l’application qui le contient (le portefeuille). L’e-ID est un système complet, pas juste un document. L’application mobile n’est qu’un outil permettant d’enregistrer et de présenter un certificat pour l’authentification de l’identité.

Il s’agit d’argent public

Le développement du logiciel est financé par l’argent public, de ce fait il est donc légitime que les contributrices puissent en attester de la qualité – ou non – ou d’exploiter ce travail à d’autres fins.

Reproduction des binaires compilées

Afin de vérifier que le logiciel chargé sur un téléphone est bien celui dont les sources ont été mises à disposition (et non simplement que la Confédération l’a compilé), un système de validation des binaires compilées (build reproductibility en anglais) doit être accessible aux développeuses et analystes intéressées. La signature des binaires repose sur la chaîne de confiance mais ne prouve pas que le code source est bien celui qui est exécuté sur l’appareil.

Outre les arguments en faveur d’un logiciel à code source ouvert, le système dans son ensemble générera des données qui ne pourront pas être rendues publiques :

Exploitation des données

Les données collectées dans le cadre de l’e-ID ne devraient être exploitées que dans des contextes bien précis, tels que la validation du système technique ou pour des raisons légales importantes (à définir). En aucun cas ces données, même anonymisées, ne doivent être vendues ou partagées avec des tiers.

Infrastructure souveraine

D’autre part, l’infrastructure qui héberge le système (même si le système est décrit comme décentralisé, une infrastructure est nécessaire) doit être hébergée sur le territoire, pour des raisons évidentes de souveraineté. Un acteur étranger ne devrait pas pouvoir interférer avec la procédure de validation d’identité interne.

Par exemple, si l’infrastructure de la Confédération est hébergée par des entreprises américaines ou chinoises, comme c’est le triste cas (voir aussi l’article d’infomaniak à ce sujet), potentiellement un puissant levier politique existe – en manipulant le prix, ou bêtement un limitant l’accès aux services. Il s’agit de pure spéculation, bien que le parlement européen ait déjà été paralysé par des pannes liées à Microsoft.

Voici les éléments clés qui me viennent à l’esprit pour aborder ce projet soumis au vote. D’autre part, je m’inquiète d’autres sujets qui sont indirectement liés à l’e-ID.

Inquiétudes liées au traçage

Un souci dominant émergeant de ce projet d’e-ID est l’exploitation de ce moyen de validation pour renforcer le traçage des individus. L’anonymat est essentiel en ligne, car malgré tous les avantages et les merveilles de l’internet, mais (pour peindre le diable sur le mur) le réseau global reste une jungle sauvage truffée de malfrats et de Big Tech siphonnant les données à des fins égoïstes, voire pour servir les intérêts de leur régime (clarification à venir, dans l’article annoncé plus tôt).

L’e-ID ne devrait être utilisée que dans des contextes bien précis, établis par la loi, sur des sites et des plateformes faisant l’objet d’une validation rigoureuse.

Des mesures de surveillance strictes seraient nécessaires pour éviter que les données de l’e-ID soient mélangées à des traceurs (surtout dans le cas du traçage côté serveur, ou SST) sur les sites ou applications qui utilisent ce moyen de validation.

Sans validation approfondie de l’implémentation, par exemple, la plateforme d’un opérateur de télécommunication pourrait mélanger des informations privées accessibles dans le document numérique ou validées par la requête, à des données de traçage déjà présentes, et les transmettre à des tiers, volontairement ou par erreur. L’e-ID contribuerait donc davantage à la collecte de données par des entreprises tierces.

Il existe d’ores et déjà un cadre législatif pour le traitement des données (privées), mais il est difficile, voire impossible, de le faire respecter. De mon point de vue la nLPD n’est qu’une coquille vide vaguement inspirée de la loi européenne RGPD (https://gdpr-info.eu/), notamment parce qu’elle n’impose pas le consentement explicite de l’utilisateur pour la collecte des données (pas d’opt-out par défaut; implicitement les entreprises collectrices peuvent donc exploiter les données comme elles le souhaitent). Cette loi est déjà faible et inadaptée aux technologies actuelles. Elle sert plus aux entreprises qu’aux utilisateurs.

Les données de l’e-ID une fois authentifiées, viendront nécessairement alimenter le traçage en ligne, d’une manière ou d’une autre – car en Suisse encore plus qu’ailleurs, la protection juridique des données privées est défaillante!

Abus

Pour citer les partisans de la loi :

“L’e-ID permet d’accéder en toute sécurité à des services, où l’on doit légalement prouver son identité, comme ouvrir un compte bancaire, conclure un contrat de mobile ou prouver son âge. (…)”

La vérification de l’âge est un cauchemar, que les Anglais s’efforcent de contourner. L’intention noble de protéger les enfants de la pornographie en ligne est le cas le mieux présenté pour justifier la mise en place d’une vérification de l’âge (par l’identité). Or cette mesure est inefficace, d’une part car il revient aux sites de faire la vérification et les sites étrangers s’en moquent, d’autre part car cela ouvre la porte aux abus avec la vérification excessive de l’âge, et donc, de facto, à l’obligation d’avoir l’e-ID pour surfer sur la toile.

L’obligation d’avoir l’e-ID

Qu’il s’agisse d’une obligation légale (horreur!), d’une masse critique ou simplement d’obsolescence naturelle des guichets ou services “analogues”, un cadre légal doit garantir aux citoyennes et citoyens la possibilité d’accomplir leurs démarches sans smartphones et qui sait, pourquoi pas sans électricité! L’e-ID ne doit devenir en aucun cas une obligation ni léser celles et ceux qui s’opposent à l’employer.

Un triste exemple dont certaines résistantes, comme les personnes âgées, pourront témoigner: la disparition des guichets de poste et de banque. La numérisation met de côté les personnes qui ne savent pas ou ne veulent pas utiliser les ordinateurs et les smartphones. Il s’agit d’une liberté qu’il ne faut pas négliger, et rien ne garanti que ces systèmes fonctionneront toujours.

L’article 25 ne protège qu’en partie cette liberté.

Commentaire sur la pile technologique

L’authentification consiste à vérifier techniquement la validité d’une requête. Lorsque cette requête concerne l’identité d’un individu, il ne s’agit pas seulement de confirmer qu’elle est recevable, mais surtout de garantir que la personne à l’origine de la demande est bien celle qu’elle affirme être.

Dans le monde physique, un policier ou un douanier s’appuie sur son jugement : il compare la photo d’un document d’identité avec la personne qui le lui présente.

En ligne, ce rôle de vérification est entièrement délégué aux machines.

L’article 17 est très clair sur la méthode de validation de l’identité. Elle repose notamment sur la comparaison faciale, laquelle sera nécessairement opérée automatiquement par un logiciel (d’intelligence artificielle). Outre le fait que cette approche n’est pas infaillible, elle est aussi obscure, car le code source de cette partie de la pile technologique ne sera vraisemblablement pas divulguée (voir ci-dessous). Elle repose en outre sur des sets de données d’entraînement dont on connaît déjà le biais ethnique.

Lettre à la Confédération

J’ai emprunté la voie la plus directe possible en écrivant à la Confédération les questions que je juge fondamentales et disputées. À ma stupéfaction, le chef de l’unité e-ID m’a répondu personnellement dans un délai de quelques heures ! Voici le contenu complet de cet échange :

Bonjour,

Afin de mieux conseiller mon entourage à propos de l’e-ID, qui sera soumise au vote le 28 septembre prochain, j’ai entrepris de lire attentivement le texte de loi disponible à l’adresse suivante : https://www.admin.ch/gov/fr/accueil/documentation/votations/20250928/loi-e-id.html.

En tant que programmeur professionnel, je suis sollicité par ma famille et mon entourage, soucieux des aspects liés à la sphère privée, à la sécurité et à la souveraineté de la solution offerte au peuple par la Confédération.

Avant de développer mes trois questions, je tiens à remercier vos services pour leur travail minutieux et intelligent, qui, selon moi, constitue une réponse mesurée au refus dans les urnes lors du premier vote sur l’e-ID « privatisée ».

Après avoir lu le texte de loi et m’être inspiré d’autres sources, comme par exemple https://www.e-id-oui.ch et https://loi-e-id-non.ch, je ne trouve pas de réponses exactes aux trois questions fondamentales suivantes :

1. Le développement du système sera-t-il effectué par des informaticiens de la Confédération ou du secteur public, garantissant ainsi l’accès au code source du système ?

L’article 26, alinéa 7, suppose que le code informatique du système pourrait dépendre ou inclure des éléments soumis à des licences restreignant l’accès au code source, développés par des tiers. Il suppose également que le code informatique pourrait être « opacifé » pour garantir la sécurité du système. Dans le jargon informatique, on parle de « sécurité par obfuscation », une technique réputée inefficace. Quelles garanties offre ce projet de loi pour que l’intégralité du code source informatique soit disponible pour les citoyens et les experts à tout moment ?

« Il ne divulgue pas le code source, ni même en partie, tant que les droits de tiers ou des motifs importants de sécurité excluent ou limitent cette possibilité. »

À l’article 33, « Dispositions d’exécution », on découvre que la Confédération prend la direction quasi complète du design informatique, ce qui est censé. Toutefois, aucune mention n’est faite concernant l’édition du logiciel, c’est-à-dire la licence qu’impose la Confédération aux fournisseurs de services externes, le cas échéant. À ma connaissance, rien n’empêche la Confédération de faire appel à des entreprises externes pour ce genre de mandat.

J’y vois là un élément clé de la sécurité et de la confiance que les citoyens développeront à l’égard du système.

2. Hébergement des services centralisés

Bien que le texte de loi mentionne un service décentralisé basé sur la preuve cryptographique, certains éléments du système devront nécessairement être hébergés par les services de la Confédération, dans un « cloud ».

Où seront situés ces serveurs et quelle entreprise fournira les services ? Les données seront-elles exclusivement hébergées en Suisse ?

3. Dépendances et compatibilité des logiciels

Le système sera disponible sur smartphones via une application, pour les produits d’Apple (iOS) ou de Google (Android). Ces deux plateformes offrent des outils de développement compatibles avec les développements à sources ouvertes. Dans le cas de Google, le développement du logiciel peut dépendre des services Google (Google services subsystem), ce qui, en plus d’être incompatible avec la collecte modérée d’informations personnelles, comme indiqué dans le texte de loi, empêche l’application de fonctionner sur des plateformes souveraines telles que LineageOS et GrapheneOS, et peut poser des problèmes de compatibilité avec les produits étrangers, comme les appareils Huawei.

L’Allemagne, avec son application « AusweisApp », offre un exemple d’exécution exemplaire du développement et maximise la compatibilité : https://github.com/Governikus/AusweisApp.

Le texte de loi évoque l’accessibilité, un point important, mais pas la compatibilité. Un effort sera-t-il engagé pour assurer la compatibilité ? Plus précisément, et en dehors de l’aspect législatif, l’application Android dépendra-t-elle des services (logiciels) de Google ?

Dans l’ensemble, je suis convaincu du bien-fondé de ce projet de loi et satisfait de la promesse d’implémentation. Toutefois, je regrette l’absence de garde-fous pour éviter une généralisation de la validation de l’identité en ligne, un prérequis qui est déjà à la discrétion du fournisseur. Votre réponse étayera mon argumentation.

Enfin, consentiriez-vous à la publication de votre réponse ? J’ai été consulté par beaucoup de monde et j’aimerais transmettre mon avis sur cette votation de manière transparente à tous.

Meilleures salutations,

Et la réponse du chef de l’unité e-ID qui suivit le lendemain:

Bonjour,

Merci beaucoup pour votre intérêt et votre appréciation de notre travail. Je répondrai volontiers à vos questions en annexe.

- Le développement du système est effectué par Office fédéral de l’informatique et de la télécommunication OFIT. L’infrastructure e-ID repose sur des normes ouvertes et est développée selon le principe de l’open source. Le code source est accessible à tout le monde sur GitHub.

Le code source du logiciel utilisé pour l’émission et la révocation des e‑ID n’est pas encore publié. L’Office fédéral de la police (fedpol) examinera au cours de l’année 2025 quels composants du système peuvent être publiés en open source. En raison de l’utilisation de logiciels protégés par le droit d’auteur (droits de tiers), la solution de vérification automatisée des images faciales ne pourra probablement pas être publiée (cf. art. 26 , al. 7).

- Les services centralisés sont hébergés par OFIT (Infrastructure de confiance) ou par le Centre de services informatiques CSI-DFJP (Système d’information pour l’émission et la révocation des e‑ID de fedpol).

- Veuillez voir à ce sujet notre article de blog Portefeuille swiyu : sécurité et liberté de choix pour les utilisateurs Android.

Vous trouverez toutes les informations sur notre site web L’e-ID fonctionne comme une carte d’identité numérique. Les informations techniques sont disponibles uniquement en anglais sur GitHub : swiyu technical documentation. Vous pouvez d’ailleurs déjà tester l’e-ID : Public Beta est un environnement test accessible au public pour l’infrastructure de confiance de la Confédération suisse.

J’espère avoir répondu à vos questions. Si vous le souhaitez, vous pouvez les partager avec vos proches. N’hésitez pas à me contacter si vous avez d’autres questions.

Meilleures salutations et bon weekend !

Analyse et conclusion

En rédigeant cet article, j’ai compris que ce travail personnel de recherche — indirectement encouragé par mes proches — m’a permis de dissiper certaines zones d’ombre et m’aide à construire une opinion plus claire. Mais surtout, il a nourri ma petite démocratie intérieure. C’est un exercice que je recommande à celles et ceux qui n’écoutent plus la radio, n’ouvrent plus le journal, par peur ou ennui d’y voir la lente et pénible décomposition du monde.

Cet effort m’a aussi donné l’occasion de vivre concrètement un aspect de la démocratie suisse : solliciter directement la Confédération et recevoir une réponse détaillée, aimable et rapide.

Revigorant !

Sur la base des points abordés en préambule, la lecture du projet de loi, des arguments partisans et opposants et finalement, avec la réponse de la Confédération je me sens suffisamment renseigné donner un avis.

Je suis plutôt pour, mais toujours sceptique, car les problèmes révélés sont systémiques et même s’ils influencent indirectement ce projet, la Confédération à compris le refus du peuple en 2021 et a apporté les changements nécessaires pour en faire une solution publique, par opposition à une solution privée. Le thème sur lequel le corps électoral devra se prononcer est bien ficelé, cependant sa mise en application risque d’amplifier les lacunes de la nLPD et rouvrir le débat sur la souveraineté numérique.

Les sources du logiciel sont pour l’essentiel d’ores et déjà disponible, ce qui répond à une grande partie de mes attentes, certes radicales. La loi n’offre pas la garantie que le logiciel restera ouvert, mais il en va du bon sens et de la vigilance démocratique pour éviter que les sources soient refermées. Une grosse zone d’ombre réside aussi dans la reconnaissance faciale. C’est un sujet sensible, qui sera opéré par la police. Même si on aimerait faire confiance à la police et que le secret semble faire partie du métier, ce n’est pas un motif valable pour cacher les sources et autres détails importants du logiciel employé. De mon point de vue l’Etat a un devoir de transparence qui s’applique aussi aux logiciels, qu’il en dirige le développement ou non.

Le choix de la licence MIT semble approprié, il faut cependant que des développeuses indépendantes soumettent des modifications et qu’elles soient acceptées pour éviter que la licence soit changée et les sources du logiciel refermées sans préavis.

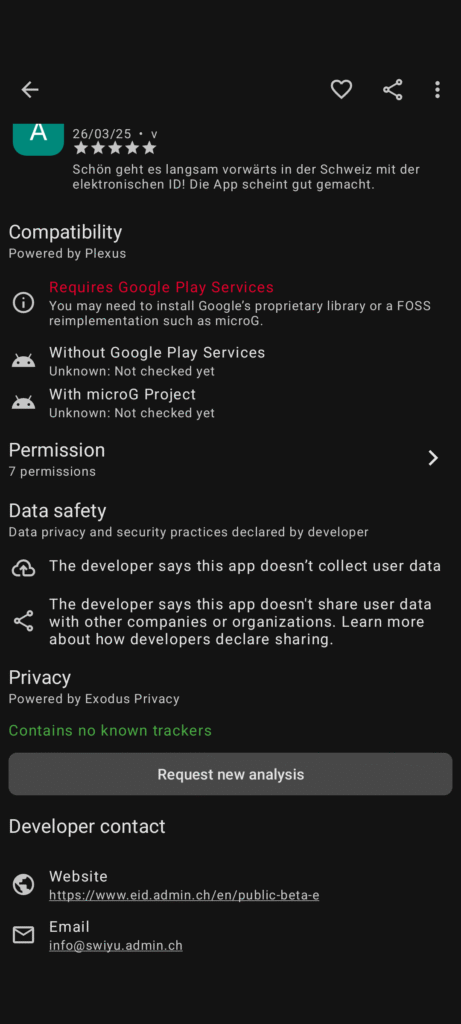

L’application de démonstration semble fonctionner sur un smartphone sans services Google. L’application Aurora reporte toutefois que les services sont peut-être requis. J’espère que la version finale sera publiée sur f-droid.

Indépendamment de l’e-ID, le choix délibéré de la Confédération d’héberger l’« infrastructure de confiance » chez les GAFAM et BATX au lieu de travailler avec des acteurs locaux, voire européens, est une grave erreur (voir plus haut).

Ce problème n’est toutefois pas inhérent à la future e-ID, mais à l’infrastructure informatique de la Confédération. Il est important d’en prendre conscience pour dissocier ce problème de celui de l’e-ID.

Toutefois, la question du traçage et des fuites de données reste pour moi l’éléphant dans la pièce. Il semble que la Confédération n’aura pas ou peu de levier pour vérifier l’implémentation des passerelles chez les « émetteurs » et « vérificateurs », ce qui pourrait conduire à des fuites.

A nouveau, le véritable problème du traçage en ligne n’est pas le projet d’e-ID. Il est entretenu par des lois trop libérales (la nLPD), qui prétendent profiter à notre économie mais qui en réalité alimentent en données les monopoles américains et asiatiques — lesquels interprètent la notion de sphère privée très différemment qu’en Europe — et renforcent notre interdépendance.

Un autre aspect dérangeant est qu’en pratique, n’importe quelle entreprise peut refuser de fournir une prestation si ses propres exigences ne sont pas remplies (ses conditions générales). Autrement dit, une entreprise pourrait exiger la validation de l’identité pour fournir sa prestation ou la refuser en cas contraire. L’article 25 est insuffisant, car il stipule qu’un moyen alternatif de validation est valable « si le titulaire se présente en personne ». Je ne me réjouirais pas de voyager jusqu’à Zug ou Mägenwil pour faire valoir mon droit d’acheter du schnaps en ligne sans smartphone.

Il est courant de présenter une pièce d’identité à la poste, dans un hôtel ou une banque, voire pour entrer dans un club ou une boîte de nuit. Appliquée à Internet, l’e-ID pourrait se répandre rapidement dans des secteurs qui n’en justifiaient pas le besoin jusqu’à présent. Cette simplification de la procédure de validation de l’identité va indiscutablement entraîner des abus.

Si l’e-ID est acceptée, j’espère que les émoluments, le principe de proportionnalité et le bon sens éviteront l’identification excessive en ligne, mais a priori, rien ne l’empêchera. Et comme le contrôle est très « tendance », qui s’en privera ?

Le droit a cela de tordu que c’est l’art de justifier. Toutes les parties auront matière à justifier l’utilisation de l’e-ID car sur ce point le projet de loi est trop libéral.

Pour conclure, même si je reste sur ma garde quant au texte de loi très libéral, manquant de garde-fous pour prévenir l’expansion incontrôlée de la validation d’identité, je pense que la Confédération a rempli son mandat avec l’implémentation technique de l’e-ID. L’accepter, c’est accepter le monde de demain – un monde où certaines rares procédures seront simplifiées par l’identification en ligne et où les business et puissances enflent grâce aux données et où le contrôle est disputé. Une dystopie que l’e-ID amplifiera si des mesures radicales ne sont pas enterprises rapidement par la Suisse et l’Europe.

Finalement, l’e-ID est une motivation, le révélateur qu’un changement est nécessaire pour renforcer notre démocratie. C’est un outil numérique adéquat dans un pays déjà menacé par le wild wild web. Que l’e-ID soit acceptée ou refusée, il est urgent d’améliorer la protection des données et la souveraineté numérique de la Suisse.